Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

Pages : 1

#1 14-01-2018 09:43:06

- IceF0x

- #! Gourou Linux

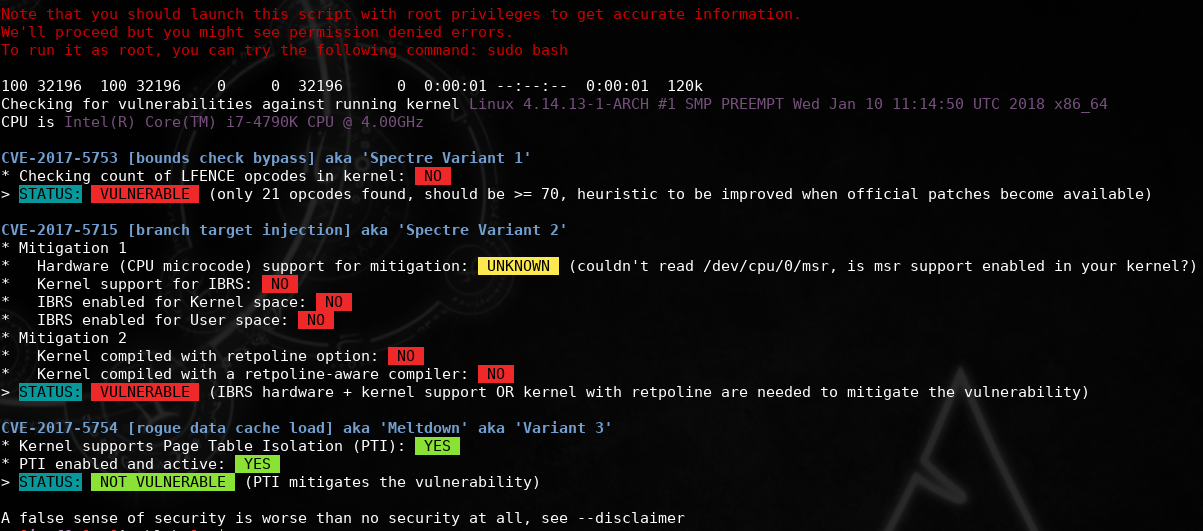

Vérifier son PC contre la faille spectre d'intel

Comme vous le savez, la dernière faille d'intel fait couler beaucoup d'encre virtuelle.

Voici un petit script pour vérifier l'état de la faille sur votre machine.

https://raw.githubusercontent.com/speed … checker.sh

Utilisation:

curl https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh | bashRésultat:

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#2 14-01-2018 13:56:36

- arno

- Membre

Re : Vérifier son PC contre la faille spectre d'intel

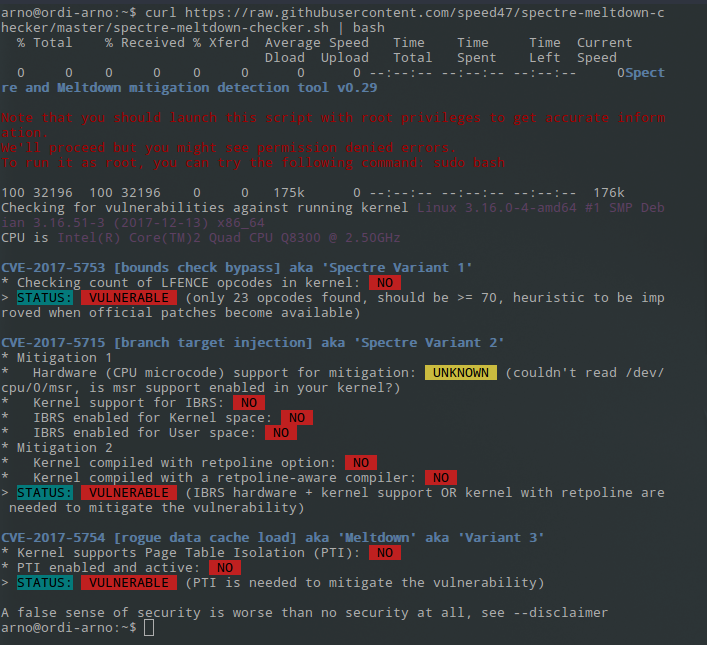

Salut !! ben merde, moi j'ai ça:

Donc mon PC semble vulnérable. Mais je n'ai toujours pas compris le problème !!!! dans l'absolu, je suis un mec super vulnérable !! surtout lorsqu'on me tend une bonne bouteille de rouge !! encore plus vulnérable !! je ne sais pas si c'est vraiment embêtant.

Hors ligne

#3 14-01-2018 15:51:24

- IceF0x

- #! Gourou Linux

Re : Vérifier son PC contre la faille spectre d'intel

Debian n'a pas encore corrigé la faille dans son noyau stable.

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#4 14-01-2018 17:43:04

- wagmic

- Membre

Re : Vérifier son PC contre la faille spectre d'intel

surtout lorsqu'on me tend une bonne bouteille de rouge !! encore plus vulnérable !! je ne sais pas si c'est vraiment embêtant.

C'est embêtant pour l'autre si tu bois tout

Hors ligne

#5 14-01-2018 17:50:00

- arno

- Membre

Re : Vérifier son PC contre la faille spectre d'intel

ah ah !!!  t'as raison ! mais, si j'aime l'alcool, je l'aime d'autant plus que je puisse le partager !!

t'as raison ! mais, si j'aime l'alcool, je l'aime d'autant plus que je puisse le partager !!

Hors ligne

#6 15-01-2018 12:13:46

- Azgarech

- Crazy one

Re : Vérifier son PC contre la faille spectre d'intel

Spectre va traîner pendant des années. Meltdown est plus ou moins mitigé mais spectre ce n'est pas possible.

La seule chose pouvant être faite est de limité la surface d'attaque.

Seule une refonte de l'archi CPU pourra rendre service à la sécurité des utilisateurs.

A voir si AMD arrive à faire ça pour ses Ryzen 2 qui arrivent en Avril, mais au vu des délais ça ne sera pas possible.

Security is always excessive until it’s not enough. — Robbie Sinclair

Hors ligne

#7 16-01-2018 19:19:06

- ZeR0-@bSoLu

- Membre

Re : Vérifier son PC contre la faille spectre d'intel

Pour debian va falloir attendre un peu en effet

Mess With The Bests

Die Like The Rest

Hors ligne

#8 17-01-2018 16:10:15

- notfound

- Membre

Re : Vérifier son PC contre la faille spectre d'intel

Pour debian va falloir attendre un peu en effet

Le joli pléonasme

Hors ligne

#9 17-01-2018 16:28:21

- penthium2

- Modérateur

Re : Vérifier son PC contre la faille spectre d'intel

ZeR0-@bSoLu a écrit :Pour debian va falloir attendre un peu en effet

Le joli pléonasme

hihihi

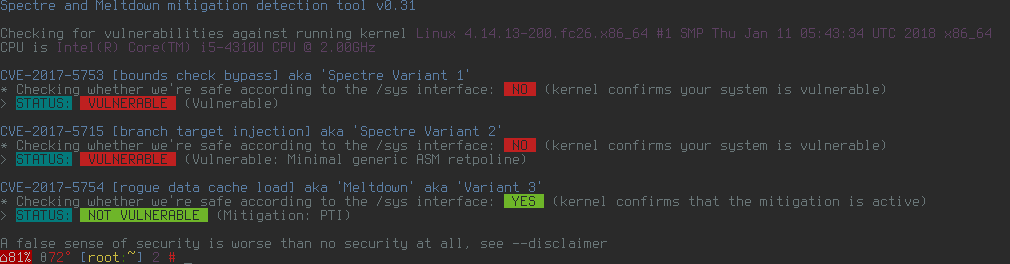

Pour info voila ce que ça donne sous viperr 10 alpha :

vi est mon ami pour la vie

Ph'nglui nglw-nafh Cthulhu R'lyeh wgah-nagl fhtagn

Hors ligne

#10 31-01-2018 11:03:44

- Koala

- Membre

Re : Vérifier son PC contre la faille spectre d'intel

Oups, im weak

[== Indéfini ==]

Checking for vulnerabilities on current system

Kernel is Linux 3.16.0-5-amd64 #1 SMP Debian 3.16.51-3+deb8u1 (2018-01-08) x86_64

100 62001 100 62001 0 0 120k 0 --:--:-- --:--:-- --:--:-- 120k

CPU is Intel(R) Core(TM) i3-3110M CPU @ 2.40GHz

Hardware check

* Hardware support (CPU microcode) for mitigation techniques

* Indirect Branch Restricted Speculation (IBRS)

* SPEC_CTRL MSR is available: NO

* CPU indicates IBRS capability: NO

* Indirect Branch Prediction Barrier (IBPB)

* PRED_CMD MSR is available: NO

* CPU indicates IBPB capability: NO

* Single Thread Indirect Branch Predictors (STIBP)

* SPEC_CTRL MSR is available: NO

* CPU indicates STIBP capability: NO

* Enhanced IBRS (IBRS_ALL)

* CPU indicates ARCH_CAPABILITIES MSR availability: NO

* ARCH_CAPABILITIES MSR advertises IBRS_ALL capability: NO

* CPU explicitly indicates not being vulnerable to Meltdown (RDCL_NO): NO

* CPU microcode is known to cause stability problems: NO

* CPU vulnerability to the three speculative execution attacks variants

* Vulnerable to Variant 1: YES

* Vulnerable to Variant 2: YES

* Vulnerable to Variant 3: YES

CVE-2017-5753 [bounds check bypass] aka 'Spectre Variant 1'

* Kernel has array_index_mask_nospec: NO

* Checking count of LFENCE opcodes in kernel: NO (only 23 opcodes found, should be >= 70, heuristic to be improved when official patches become available)

> STATUS: VULNERABLE (Kernel source needs to be patched to mitigate the vulnerability)

CVE-2017-5715 [branch target injection] aka 'Spectre Variant 2'

* Mitigation 1

* Kernel is compiled with IBRS/IBPB support: NO

* Currently enabled features

* IBRS enabled for Kernel space: NO

* IBRS enabled for User space: NO

* IBPB enabled: NO

* Mitigation 2

* Kernel compiled with retpoline option: NO

* Kernel compiled with a retpoline-aware compiler: NO

* Retpoline enabled: NO

> STATUS: VULNERABLE (IBRS hardware + kernel support OR kernel with retpoline are needed to mitigate the vulnerability)

CVE-2017-5754 [rogue data cache load] aka 'Meltdown' aka 'Variant 3'

* Kernel supports Page Table Isolation (PTI): YES

* PTI enabled and active: UNKNOWN (dmesg truncated, please reboot and relaunch this script)

* Running as a Xen PV DomU: NO

> STATUS: VULNERABLE (PTI is needed to mitigate the vulnerability)

A false sense of security is worse than no security at all, see --disclaimer

root@koala:/home/flow# Hors ligne

Pages : 1