Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

Pages : 1

#1 04-10-2014 08:15:03

- IceF0x

- #! Gourou Linux

[CVE-2014-7169]Faille bash Shellshock2

Suite au post précédent du forum http://linuxtrack.net/viewtopic.php?id=1169 *On* un membre du forum de handylinux, m'a appris qu'il existait une seconde faille bash, Shellshock2

De mon coté, J'ai donc modifié mon script pour tester les 2 vulnérabilité bash.

Voici le nouveau code:

#!/bin/bash

# Shellshock Vulnerability Tester Script

# Original shellshock-cheker script (C) by coyotus

# Under licence GPLv3 http://www.gnu.org/licenses/gpl.txt

# optional required "zenity"

echo '''

.__ .__ .__ .__ __ .__ __

_____| |__ ____ | | | | _____| |__ ____ ____ | | __ ____ | |__ ____ ____ | | __ ___________

/ ___/ | \_/ __ \| | | | / ___/ | \ / _ \_/ ___\| |/ / ______ _/ ___\| | \_/ __ \_/ ___\| |/ // __ \_ __ \

\___ \| Y \ ___/| |_| |__\___ \| Y ( <_> ) \___| < /_____/ \ \___| Y \ ___/\ \___| <\ ___/| | \/

/____ >___| /\___ >____/____/____ >___| /\____/ \___ >__|_ \ \___ >___| /\___ >\___ >__|_ \\___ >__|

\/ \/ \/ \/ \/ \/ \/ \/ \/ \/ \/ \/ \/

'''

red='\e[0;31m'

green='\e[0;32m'

NC='\e[0m'

if env x='() { :;}; echo vulnerable' bash -c "echo -n" | grep vulnerable > /dev/null 2>&1 ; then

echo -e "[$red*$NC] Your system is$red vulnerable $NC"

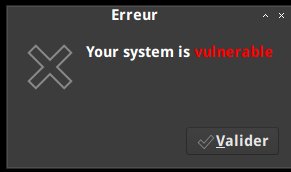

zenity --error --text "Your system is <span color=\"red\">vulnerable</span>

<a href='https://access.redhat.com/security/cve/CVE-2014-6271' > Information</a>"

elif $(env x='() { (a)=>\' bash -c "echo echo vuln"; [[ "$(cat echo)" == "vuln" ]] && echo "Toujours vulnerable") | grep vulnerable ; then

echo -e "[$red*$NC] Your system is$red vulnerable $NC"

zenity --error --text "Your system is <span color=\"red\">vulnerable</span>

<a href='https://access.redhat.com/security/cve/CVE-2014-7169' > Information</a>"

else

echo -e "[$green*$NC] Your system is$green secure $NC"

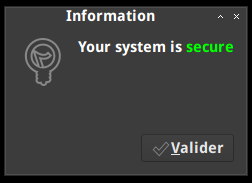

zenity --info --text "Your system is <span color=\"green\">secure</span>"

fiPour télécharger le fichier utilisez ce lien http://linuxtrack.net/repo/script/shellshock-checker

Vous pouvez tester directement en téléchargent avec cette ligne de commande:

wget http://linuxtrack.net/repo/script/shellshock-checker && chmod +x shellshock-checker && bash shellshock-checkerPour tester sans télécharger:

curl http://linuxtrack.net/repo/script/shellshock-checker | bashSi zenity est disponible voici ce qui devrait s'afficher

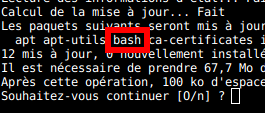

Pour corriger la faille, mettez simplement votre système à jour.

http://www.shellshock.fr/

http://seclists.org/oss-sec/2014/q3/649

https://access.redhat.com/security/cve/CVE-2014-6271

http://www.ikoula-blog.com/faille_bash

https://access.redhat.com/security/cve/CVE-2014-7169

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#2 04-10-2014 18:51:14

- Yzeew

- Membre d'or

Re : [CVE-2014-7169]Faille bash Shellshock2

Oui, en effet, j'ai vu aussi sur linux.fr qui parlait de ses 2 vulnérabilité.

Merci pour le script.

Dernière modification par Yzeew (05-10-2014 16:58:53)

>> Good things come to those who, Wait.. <<

>> sip:yzeew@ekiga.net << and >> #Pouni3 <<

Hors ligne

#3 12-10-2014 10:41:25

- IceF0x

- #! Gourou Linux

Re : [CVE-2014-7169]Faille bash Shellshock2

Des modules metasploit sont même disponible pour exploiter ces failles.

auxiliary/scanner/http/apache_mod_cgi_bash_env.rb

auxiliary/server/dhclient_bash_env.rb

exploits/multi/http/apache_mod_cgi_bash_env_exec.rb

exploits/osx/local/vmware_bash_function_root.rbPour les optenir un simple msfupdate suffit

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

Pages : 1